A integração de algoritmos de segurança pós-quântica ao hardware há muito é considerada um desafio. Mas uma equipe de pesquisa da TU Graz desenvolveu agora hardware para os padrões de criptografia pós-quântica do NIST com medidas de segurança adicionais para essa finalidade.

Ainda não são uma realidade, mas num futuro não muito distante, computadores quânticos sofisticados e de alto desempenho estarão disponíveis. Irão revolucionar campos como a inteligência artificial, a modelação financeira, o desenvolvimento de medicamentos, a previsão meteorológica e a otimização do tráfego, mas também representam um risco significativo para a segurança cibernética. Um poderoso computador quântico quebrará um subconjunto de algoritmos criptográficos amplamente utilizados que são importantes para proteger o mundo digital. É por isso que vários algoritmos quânticos seguros, mais comumente conhecidos como “criptografia pós-quântica” (PQC), já estão sendo desenvolvidos. No entanto, implementá-los em hardware provou ser um desafio até agora. No projeto PQC-SRC, uma equipe liderada por Sujoy Sinha Roy do Instituto de Processamento de Informação Aplicada (IAIK) e Comunicações da Universidade de Tecnologia de Graz (TU Graz) desenvolveu hardware para esses algoritmos PQC e implementou medidas de segurança adicionais. Durante a pesquisa, a equipe também manteve contato com empresas como Intel e AMD.

Dentre os algoritmos, aqueles baseados em problemas computacionais envolvendo estruturas matemáticas de rede são particularmente promissores. Resolver esses problemas computacionais é considerado uma tarefa inviável mesmo para computadores quânticos. No processo de padronização do PQC, o Instituto Nacional Americano de Padrões e Tecnologia (NIST) selecionou um algoritmo de mecanismo de encapsulamento de chave (KEM), nomeadamente Kyber, e três algoritmos de assinatura digital, nomeadamente Dilithium, Falcon e SPHINCS+, que foi parcialmente desenvolvido em IAIK, para padronização. Os algoritmos KEM permitem que as partes comunicantes cheguem a um acordo sobre a mesma chave de criptografia com segurança, enquanto os algoritmos de assinatura digital permitem que um receptor verifique a autenticidade das mensagens recebidas.

Necessidade de um design seguro e eficiente

Após a publicação de algoritmos PQC padronizados, as organizações e a indústria estão se preparando para uma transição para a criptografia segura quântica. Todos os dispositivos precisam mudar do KEM clássico e algoritmos de assinatura para algoritmos PQC seguros quânticos. Torna-se imperativo que os algoritmos PQC recentemente padronizados possam ser realizados em uma ampla gama de dispositivos eletrônicos.

Há uma necessidade urgente de metodologias de projeto e implementação seguras e eficientes para permitir uma transição suave para a criptografia quântica segura. Pesquisadores da equipe de Engenharia Criptográfica, liderada por Sujoy Sinha Roy, têm pesquisado tais metodologias, visando principalmente dispositivos eletrônicos de poucos recursos. O projeto PQC-SRC resultou no desenvolvimento de diversas novas metodologias.

Desenvolvimento de coprocessador baseado em hardware para PQC padronizado

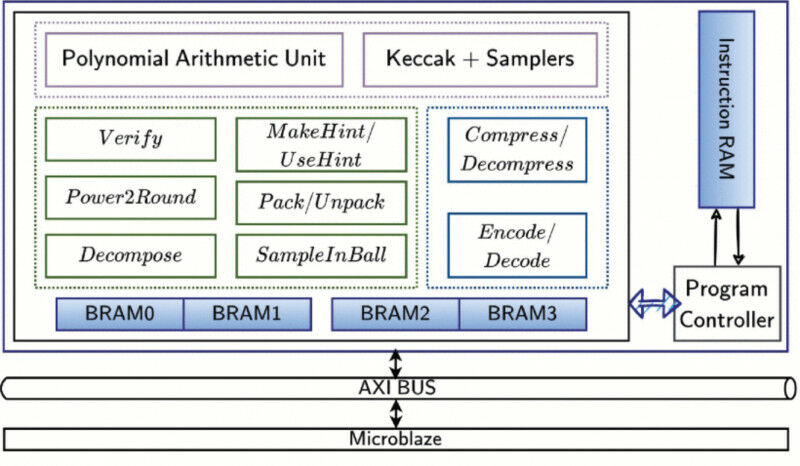

Um resultado da pesquisa é a construção de um coprocessador criptográfico unificado denominado KaLi, que suporta algoritmos de assinatura digital Kyber KEM e Dilithium. Esse design unificado é essencial em protocolos de comunicação seguros da vida real, como o amplamente utilizado Transport Layer Security (TLS), onde são realizadas operações de KEM e de assinatura. Um dos principais desafios da pesquisa foi como tornar o design unificado muito compacto. Os novos algoritmos PQC requerem memória e unidades de processamento muito maiores para armazenar e processar as chaves em comparação com os atuais. Se o design não for compacto, muitos computadores com poucos recursos usados em IOT e aplicativos de cartões inteligentes ficarão inoperantes. Outro aspecto importante é a agilidade ou flexibilidade da arquitetura – pequenas alterações nos algoritmos criptográficos devido a potenciais ameaças futuras podem ser aceitas sem substituição dos recursos de hardware.

Além da eficiência e da compactação, a segurança física de uma implementação criptográfica é importante. Embora a matemática por trás de um algoritmo criptográfico possa resistir a ataques matemáticos conhecidos, a física de um dispositivo de computação pode vazar informações confidenciais na forma de variações de calor, radiação ou consumo de energia. Um invasor pode tentar adivinhar o que está acontecendo em um dispositivo eletrônico usando uma antena. Os pesquisadores investigaram técnicas para tornar as implementações criptográficas de algoritmos PQC emergentes resistentes a tais ataques. Eles inventaram uma técnica de randomização de dados chamada “Kavach”. A técnica otimiza o overhead computacional, tomando propriedades especiais dos números utilizados nas operações polinomiais dos algoritmos PQC. Os resultados ajudarão os criptógrafos a construir PQC KEM e algoritmos de assinatura que sejam mais amigáveis às contramedidas contra ataques baseados na física.

Passo importante para empresas e organizações

“Temos visto grandes saltos no campo dos processadores quânticos nos últimos cinco anos”, diz Sujoy Sinha Roy. “Quando computadores quânticos poderosos estiverem totalmente desenvolvidos, eles serão capazes de quebrar criptografias em poucos segundos, o que os computadores convencionais levariam anos. Isso seria perigoso para transações bancárias, sistemas de defesa do estado e outras coisas. Isso é frequentemente chamado de apocalipse quântico e queremos evitá-lo À medida que as empresas e organizações se preparam para migrar para a criptografia pós-quântica, os resultados da nossa investigação fornecem um passo importante para esta transição.

<