- Usuários relatam problemas com antivírus eScan

- Investigação interna encontrou sistemas infiltrados por agentes de ameaças

- Servidores de atualização foram usados para enviar malware, então os usuários foram alertados para ficarem atentos

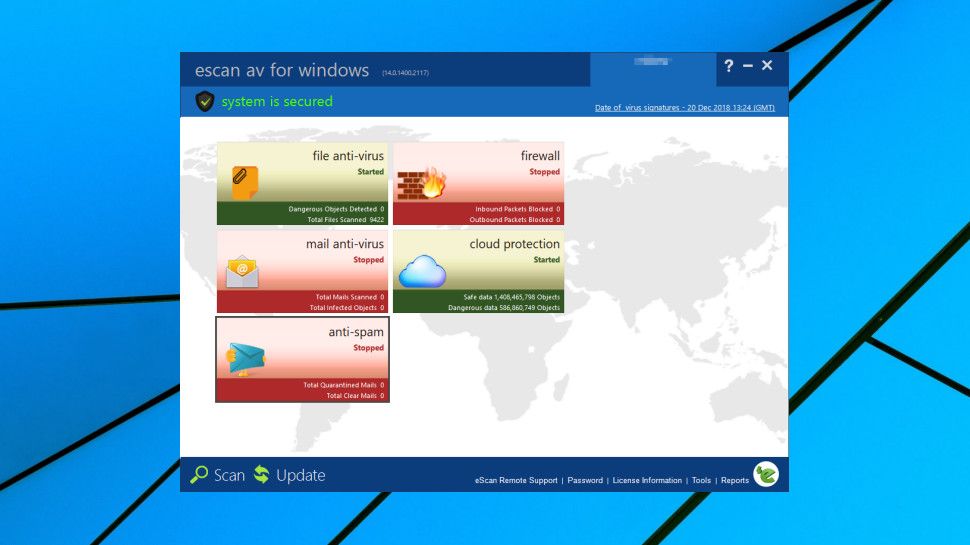

Popular antivírus O programa eScan foi sequestrado para ser usado como plataforma de lançamento de malware, alertaram especialistas.

A MicroWorld Technologies, empresa por trás do eScan, começou recentemente a receber relatórios de clientes sobre problemas relacionados ao programa antivírus.

Após uma investigação interna, a empresa determinou que um agente de ameaça não identificado invadiu um dos servidores de atualização e o usou para distribuir uma atualização de software associada a malware.

Entregando um backdoor

“O acesso não autorizado a uma de nossas configurações de servidor de atualização regional resultou na colocação de um arquivo incorreto (configuração de patch binário/atualização corrompida) no caminho de distribuição de atualização”, disse a empresa BipandoComputador.

“Este arquivo foi distribuído aos clientes que baixavam atualizações do cluster de servidores afetados durante um período limitado em 20 de janeiro de 2026.”

Esse prazo, segundo a mesma fonte, é de cerca de duas horas. Não sabemos exatamente quantos clientes baixaram a atualização durante esse período, mas a MicroWorld Technologies disse que a infraestrutura afetada foi isolada e as credenciais atualizadas. A empresa também entrou em contato com os clientes afetados para ajudar nos esforços de remediação.

O próprio produto eScan não foi adulterado e as vítimas parecem estar limitadas a um cluster regional específico.

Pesquisadores de segurança da Morphisec, que analisaram a carga maliciosa, disseram que se tratava de um malware de vários estágios projetado para endpoints corporativos e de consumo. Ele é denominado CONSCTLX e atua como backdoor e downloader persistente, permitindo que os agentes da ameaça permaneçam no dispositivo, executem comandos, modifiquem o arquivo HOSTS do Windows e se conectem à infraestrutura C2 para cargas adicionais.

Neste momento, não se sabe quem estava por trás do ataque, mas BipandoComputador lembra que, em 2024, cibercriminosos norte-coreanos foram vistos explorando o mecanismo de atualização do eScan para infectar redes corporativas com vários backdoors.

A MicroWorld Technologies não revela quantos clientes usam o eScan, apenas afirma que ajudou “milhões” até agora.

O melhor antivírus para todos os orçamentos

Siga o TechRadar no Google Notícias e adicione-nos como fonte preferencial para receber notícias, análises e opiniões de especialistas em seus feeds. Certifique-se de clicar no botão Seguir!

E é claro que você também pode Siga o TechRadar no TikTok para notícias, análises, unboxings em formato de vídeo e receba atualizações regulares nossas em WhatsApp também.